OSNEXUS QuantaStorについて~ソフトウェア・デファインド・ストレージプラットフォームを実現~【トゥモロー・ネット テックブログ】

今回のブログ記事は先日のSeagate社のウェビナーでもご紹介しました、OXNEXUS社のQuantaStorについてご紹介します。

先日のウェビナーのレポートと合わせて記事をご覧いただけるとより理解が深まると思います。最後にはキャンペーンのお知らせもございますのでどうぞお楽しみください。

目次

OSNEXUS社のQuantaStorについて

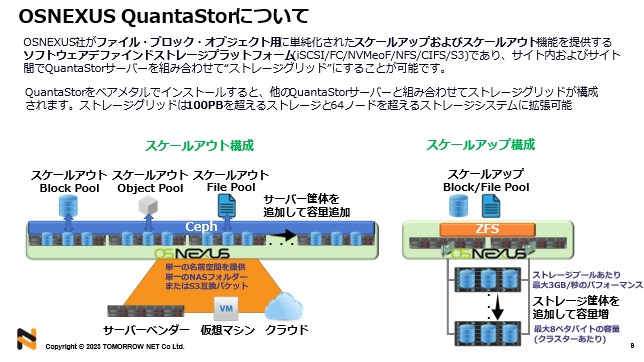

QuantaStorは統合されたファイル、ブロック、およびオブジェクトのデータを格納するソフトウェアデファインドストレージ(以下SDS)プラットフォームを実現します。プロトコルも様々な種類(iSCSI/FC/NVMoF/NFS/CIFS/S3)をサポートしているため、データセンターのサイト内およびサイト間でQuantaStorが構成されるノードをストレージグリッドとして統合管理できる機能を備えています。QuantaStorはLinuxベースのオペレーティングシステムでインストールされ、様々なベンダーのハードウェア(Cisco, Dell, HPE, Intel, Lenovo, Seagate, Supermicro, Western Digitalなど)で使用が認定されています。

QuantaStorをベアメタルサーバーでインストールすると、他のQuantaStorのホストと組み合わせてストレージグリッドを構成することができ、最大100PBを超えるストレージ容量まで拡張することが可能(64ホスト以上)になります。

スケールアウトの構成においては、複数のホストで構成されることから、単一の名前空間(NameSpace)を設定することで、どのノードにアクセスしても同一のフォルダにアクセス可能な構成になります。

スケールアップ構成については、ストレージの筐体をサーバーホストに接続して数珠つなぎの構成になることから、増設可能な容量はスケールアウト構成に比べて制限がありますので注意が必要です。

QuantaStorの特徴について

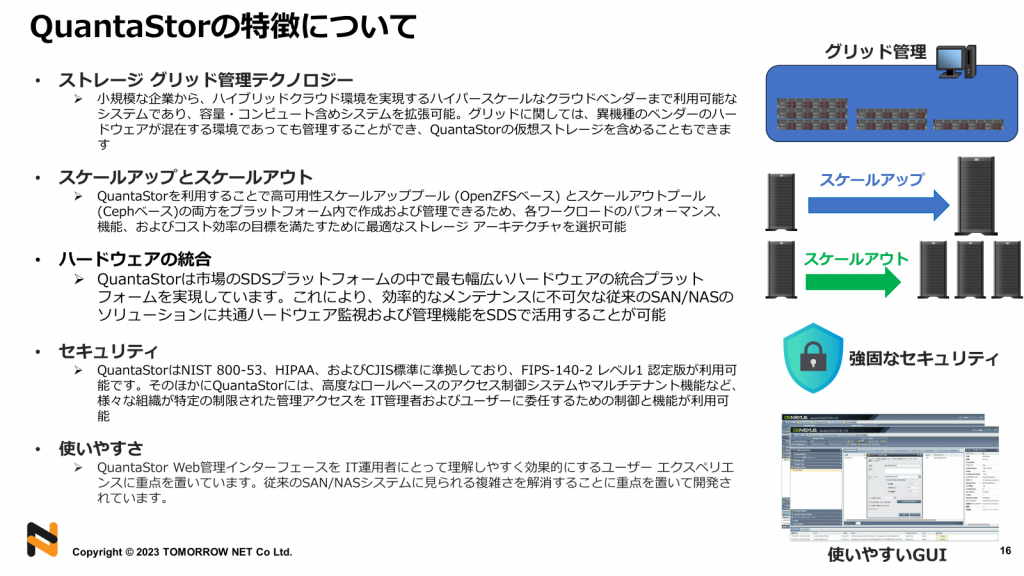

QuantaStorの主な特徴について解説します。高度なストレージグリッドテクノロジー

- 小規模な企業から、ハイブリッドクラウド環境を実現するハイパースケールなクラウドベンダーまで利用可能なシステムであり、容量・コンピュート含めシステムを拡張可能。グリッドに関しては、異機種のベンダーのハードウェアが混在する環境であっても管理することができ、QuantaStorの仮想ストレージを含めることも可能です

スケールアップおよびスケールアウトを同じプラットフォーム内で作成・管理可能

QuantaStorを利用することで高可用性スケールアッププール (OpenZFSベース) とスケールアウトプール (Cephベース)の両方をプラットフォーム内で作成および管理できるため、各ワークロードのパフォーマンス、機能、およびコスト効率の目標を満たすために最適なストレージ アーキテクチャを選択可能です。

幅広いハードウェアの統合が可能

QuantaStorは市場のSDSプラットフォームの中で最も幅広いハードウェアの統合プラットフォームを実現しています。これにより、効率的なメンテナンスに不可欠な従来のSAN/NASのソリューションに共通ハードウェア監視および管理機能をSDSで活用することが可能です。

高いセキュリティ

QuantaStorはNIST 800-53、HIPAA、およびCJIS標準に準拠しており、FIPS-140-2 レベル1 認定版が利用可能です。そのほかにQuantaStorには、高度なロールベースのアクセス制御システムやマルチテナント機能など、様々な組織が特定の制限された管理アクセスを IT管理者およびユーザーに委任するための制御と機能が利用可能です。

ユーザーの使いやすさを追求

QuantaStor Web管理インターフェースを IT運用者にとって理解しやすく、かつ効果的運用できるユーザーエクスペリエンスを提供します。従来のSAN/NASシステムに見られる複雑さを解消することに重点を置いて開発されています。

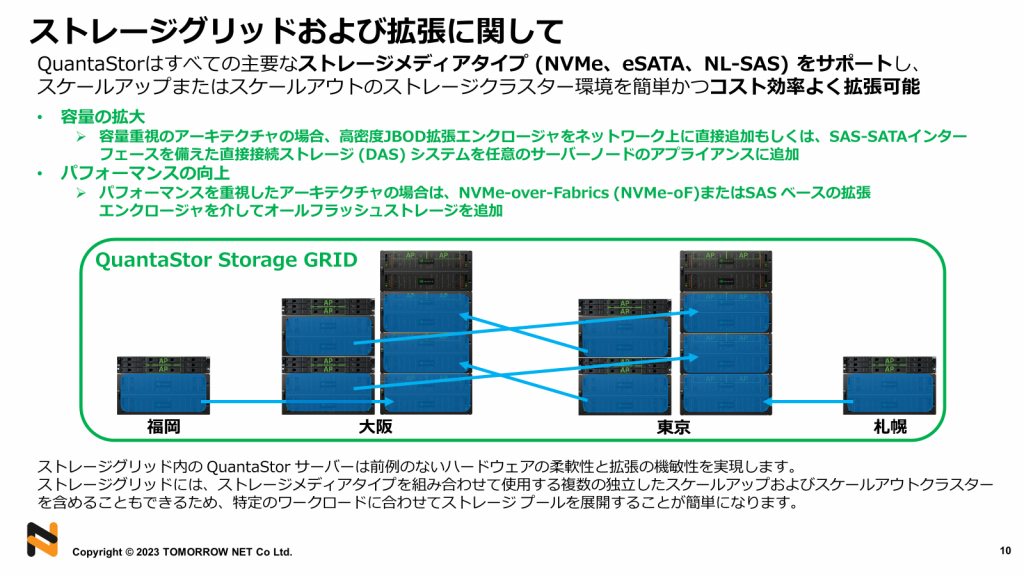

ストレージグリッドおよび拡張に関して

QuantaStorではすべての主要なストレージメディアタイプ (NVMe、eSATA、NL-SAS) をサポートし、スケールアップまたはスケールアウトのストレージクラスター環境を簡単かつコスト効率よく拡張することが可能です。

容量拡大の対応方法

容量重視のアーキテクチャの場合、高密度JBOD拡張エンクロージャをネットワーク上に直接追加もしくは、SAS-SATAインターフェースを備えた直接接続ストレージ (DAS) システムを任意のサーバーノードのアプライアンスに追加して対応します。

パフォーマンスの向上のために

- パフォーマンスを重視したアーキテクチャの場合は、NVMe-over-Fabrics (NVMe-oF)またはSAS ベースの拡張エンクロージャを介してオールフラッシュストレージを追加します。

ストレージグリッド内のQuantaStorサーバーは前例のないハードウェアの柔軟性と拡張の機敏性を実現します。

ストレージグリッドには、ストレージメディアタイプを組み合わせて使用する複数の独立したスケールアップおよびスケールアウトクラスターを含めることもできるため、特定のワークロードに合わせてストレージ プールを展開することが容易になります。

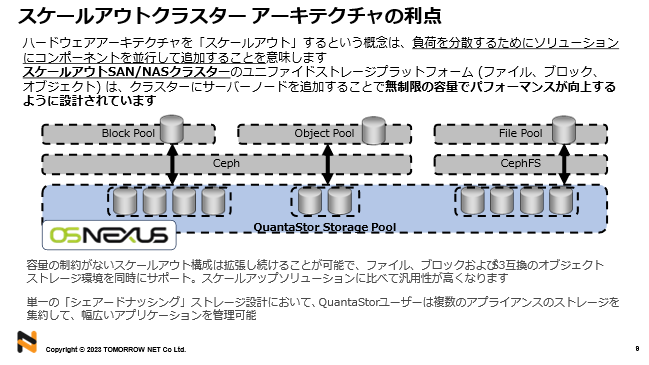

スケールアウトクラスター アーキテクチャの利点

ハードウェアアーキテクチャを「スケールアウト」するという概念は、負荷を分散するためにソリューションにコンポーネントを並行して追加することを意味しますスケールアウトSAN/NASクラスターのユニファイドストレージプラットフォーム (ファイル、ブロック、オブジェクト) は、クラスターにサーバーノードを追加することで無制限の容量でパフォーマンスが向上するように設計されています。

容量の制約がないスケールアウト構成は拡張し続けることが可能で、ファイル、ブロックおよびS3互換のオブジェクトストレージ環境を同時にサポートし、スケールアップソリューションに比べて汎用性が高くなります。

単一の「シェアードナッシング」ストレージ設計において、QuantaStorユーザーは複数のアプライアンスのストレージを集約して、幅広いアプリケーションを管理することが可能です。

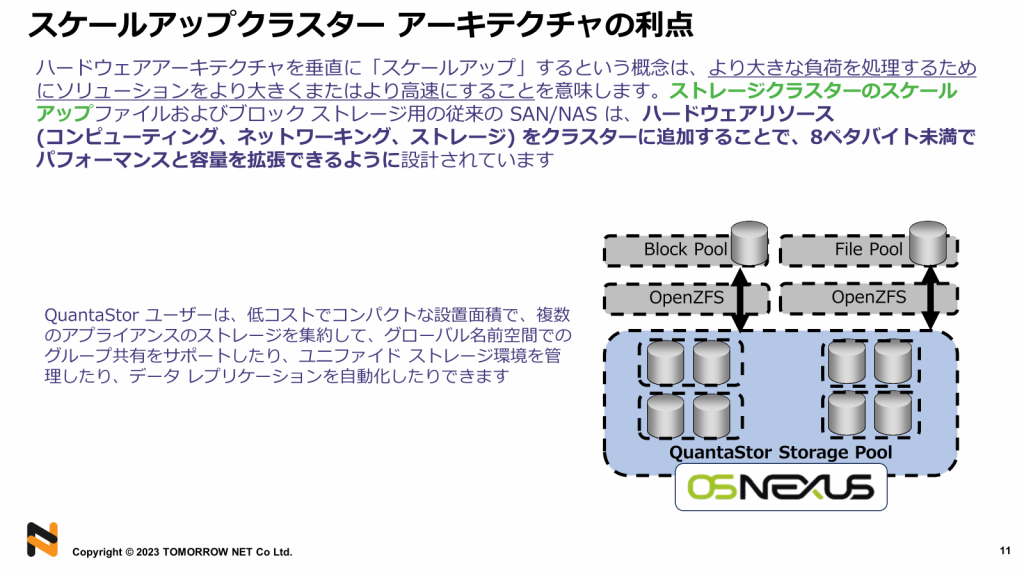

スケールアップクラスター アーキテクチャの利点

ハードウェアアーキテクチャを垂直に「スケールアップ」するという概念は、より大きな負荷を処理するためにソリューションをより大きくまたはより高速にすることを意味します。ストレージクラスターのスケールアップファイルおよびブロック ストレージ用の従来の SAN/NAS は、ハードウェアリソース(コンピューティング、ネットワーキング、ストレージ) をクラスターに追加することで、8ペタバイト未満でパフォーマンスと容量を拡張できるように設計されています。

QuantaStor ユーザーは、低コストでコンパクトな設置面積で、複数のアプライアンスのストレージを集約して、グローバル名前空間でのグループ共有をサポートしたり、ユニファイド ストレージ環境を管理したり、データ レプリケーションを自動化したりすることが可能です。

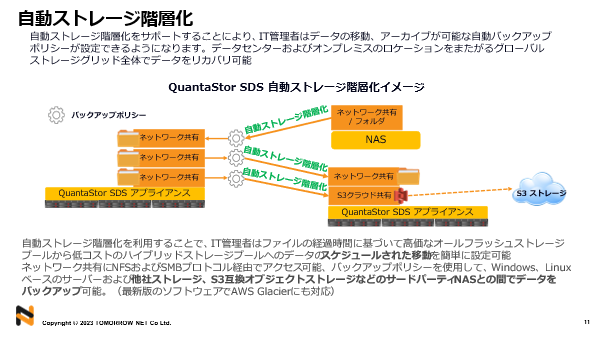

自動ストレージ階層化機能

自動ストレージ階層化をサポートすることにより、IT管理者はデータの移動、アーカイブが可能な自動バックアップポリシーが設定できるようになります。データセンターおよびオンプレミスのロケーションをまたがるグローバルストレージグリッド全体でデータをリカバリすることが可能です。

自動ストレージ階層化を利用することで、IT管理者はファイルの経過時間に基づいて高価なオールフラッシュストレージプールから低コストのハイブリッドストレージプールへのデータのスケジュールされた移動を簡単に設定が可能です。

ネットワーク共有にNFSおよびSMBプロトコル経由でアクセスが可能で、バックアップポリシーを使用して、Windows、Linuxベースのサーバーおよび他社ストレージ、S3互換オブジェクトストレージなどのサードパーティNASとの間でデータを

バックアップすることも可能になります。(最新版のソフトウェアではAWS Glacierにも対応しています。)

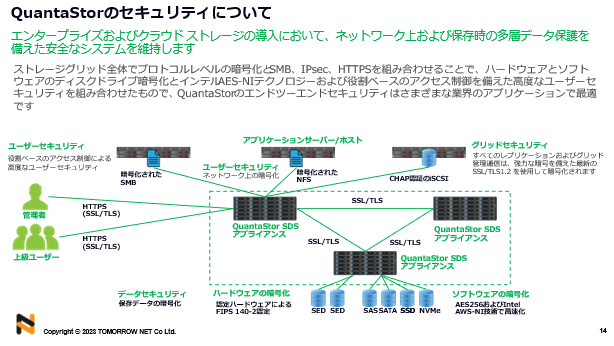

QuantaStorのセキュリティについて

エンタープライズおよびクラウド ストレージの導入においては、ネットワーク上および保存時の多層データ保護を備えたセキュアなシステムを維持します。

ストレージグリッド全体でプロトコルレベルの暗号化とSMB、IPsec、HTTPSを組み合わせることでアプリケーションサーバーとセキュアに接続します。ハードウェアとソフトウェアのディスクドライブ暗号化とインテルAES-NIテクノロジーでハードウェアレベルのセキュリティをサポートします。役割ベースのアクセス制御を備えた高度なユーザーセキュリティを実装しています。

またセキュリティについては各モデルについてそれぞれの特徴があります。詳細については以下をご参照下さい。

ユーザーのセキュリティ

QuantaStorはユーザー権限をマスクし、管理者がユーザーに関連付けられたクラウド内のすべてのオブジェクト、またはストレージシステム全体に対してストレージオブジェクトレベルで権限を付与できるようにすることで、高度なユーザーセキュリティを備えた基本的なロールベースアクセスコントロール (RBAC) をサポートします。

データセキュリティ

保存データについては、QuantaStorはインテル AES-NI テクノロジーによる「ワンクリック」フルドライブソフトウェア暗号化と、認定ハードウェアによるFIPS140-2自己暗号化ドライブサポートを備えています。

グリッドセキュリティ

すべてのデータレプリケーションとストレージグリッド管理の通信は、強力な暗号を備えたSSL/TLS 1.2を使用して暗号化されます。

セキュリティポリシーの適用

HIPAAおよびCJISに準拠したパスワードとセキュリティポリシーの適用がプラットフォームに組み込まれているため、政府が義務付けるセキュリティ標準への準拠を容易に確認できます。

クライアントセキュリティ

ネットワーク上のデータの場合、QuantaStorはSMB3、IPSec、およびHTTPSを介した暗号化を提供します。iSCSI ストレージの場合、QuantaStorはストレージボリューム、ユーザーレベル、ストレージクラウドに対してCHAPをサポートするチャレンジハンドシェイク認証プロトコル (CHAP) を使用し、管理とSANセキュリティを容易にします。

データシュレッディング

4-pass DoD 5220 22-M section 8-306, 4-pass NNSA Policy Letter NAP-14.1-C, the US Army AR380-19 methodなどの米軍などで利用されているセキュリティ基準でデータが消去されます。データ消去は各ディスクデバイスのブロックレベルで実行され、ストレージプール内のすべてのディスクで同時に実行されます。有効化された暗号化キーもシュレッドできます。

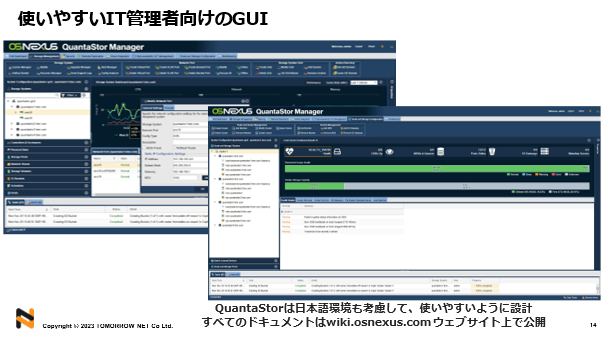

使いやすいIT管理者向けのGUI

QuantaStorは日本語環境も考慮して、使いやすいように設計されています。日本語環境についてはGUIにはよくできていますが日本語訳はまだまだ改善の余地があるため、英語が多少理解できる管理者は英語のままで操作することを現段階ではお勧めします。

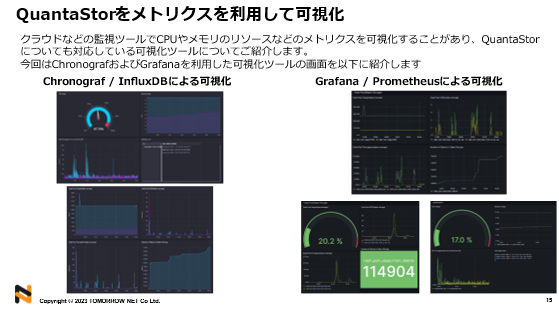

QuantaStorリソースをメトリクスで利用することで可視化

クラウドなどの監視ツールでCPUやメモリのリソースなどのメトリクスを可視化することがあり、QuantaStorについても対応している可視化ツールについてご紹介します。

QuantaStorについても対応している可視化ツール

今回はChronografおよびGrafanaを利用した可視化ツールの画面を以下に紹介します

通常の管理GUIの場合、ストレージの容量などを監視することで利用することは可能ですが、サーバーリソースやネットワークなどの帯域が十分であるかなど、スケールアウト環境で必要なリソースを監視する場合は、監視ツールを利用することをお勧めします。

Chronograf/InfluxDBやGrafana/Prometheusを利用することで管理者が見やすい画面にカスタマイズすることができますので是非ご活用ください。

以上OXNEXUS社のQuantaStorについて解説してきました。

製品について詳細を知りたいや資料をご希望の方、技術的な点でご不明点、お問い合わせがありましたら是非弊社までお気軽にお問合せください。

お問い合わせについて

お問合せ先はこちら

株式会社トゥモロー・ネット クラウドソリューション本部

https://www.tomorrow-net.co.jp/contact/

関連記事・関連ウェビナーはこちら

SEAGATE x OSNEXUS ウェビナーレポートリンク https://www.tomorrow-net.co.jp/topic-news-20231128/

ウェビナーYouTubeリンク https://youtu.be/YTDCqwQO_fk

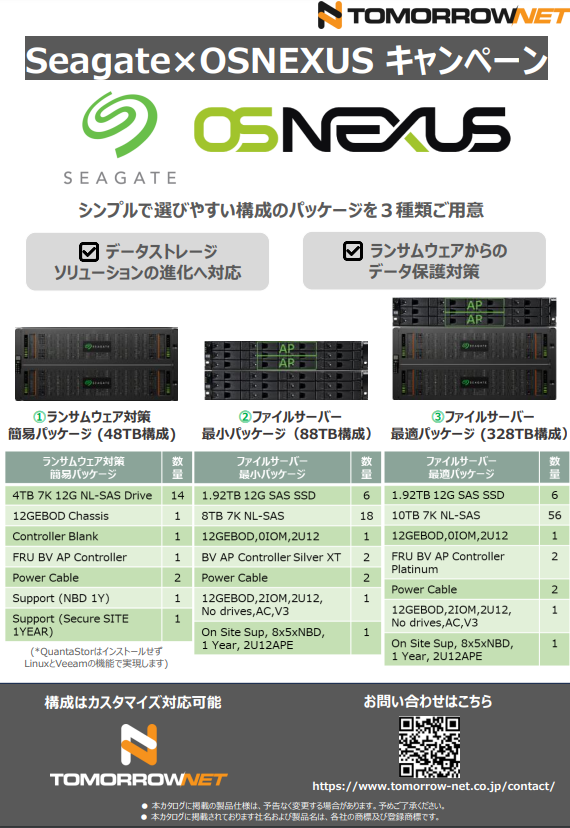

SEAGATE x OSNEXUS キャンペーン

SEAGATEのデータストレージソリューション、及びランサムウェアからのデータ保護対策としてお買い得なパッケージを3種類ご用意致しました。

パッケージ資料はこちらからダウンロード可能です。

この記事の筆者

株式会社トゥモロー・ネット

クラウドソリューション本部

トゥモロー・ネットは「ITをもとに楽しい未来へつなごう」という経営理念のもと、感動や喜びのある、より良い社会へと導く企業を目指し、最先端のテクノロジーとサステナブルなインフラを提供しています。設立以来培ってきたハードウェア・ソフトウェア製造・販売、運用、保守などインフラに関わる豊富な実績と近年注力するAIサービスのコンサルティング、開発、運用、サポートにより、国内システムインテグレーション市場においてユニークなポジションを確立しています。

インフラからAIサービスまで包括的に提供することで、システム全体の柔軟性、ユーザビリティ、コストの最適化、パフォーマンス向上など、お客様の細かなニーズに沿った提案を行っています。

カテゴリー

タグ

- #ストレージ(ソフト)

- #VMware

- #Veeam Backup & Replication

- #AIインフラ

- #AMD EPYC

- #スケールアウトNAS

- #NVIDIA H200

- #NIC

- #LLM

- #AI

- #エンタープライズ

- #NVIDIA

- #NVMe

- #画像生成AI

- #コア

- #スケールアップ

- #NVIDIA A800

- #Ethernet

- #水冷サーバー

- #CPU

- #GPU

- #グリーンコンピューティング

- #SSD

- #NVIDIA H100

- #スレッド

- #スケールアウト

- #NVIDIA L40

- #Network

- #NVIDIA RTX 6000 Ada

- #Supermicro

- #GPUサーバー

- #グリーンIT

- #SAS SSD

- #ソフトウェア・デファインド・ストレージ

- #クロック周波数

- #Qumulo

- #SXM

- #InfiniBand

- #NVIDIA RTX A6000

- #Intel

- #マイグレーション

- #空冷

- #SATA SSD

- #Seagate

- #ECCメモリ

- #RedHat

- #PCle

- #NVIDIA MIG

- #量子コンピューター

- #AMD

- #レガシーアプリ

- #水冷

- #NVMe SSD

- #OSNEXUS

- #PCIレーン数

- #人工知能

- #SDS

- #DNN

- #QPU

- #サーバー

- #Windowsアップデート

- #Numecent

- #バックアップ

- #シーゲイト

- #L2 Cache

- #ChatGPT

- #水冷技術

- #NVIDIA Hopper アーキテクチャ

- #NVIDIA B200

- #朝日新聞

- #AVD

- #Azure Virtual Desktop

- #エンタープライズバックアップソリューション

- #EXOS AP

- #ストレージグリッド

- #コンテナ化

- #L4

- #NVLink

- #ProphetStor

- #ICXセンター

- #クラウドVDI

- #DX

- #Veritas NetBackup/BackupExec

- #EXOS CORVAULT

- #セキュリティ

- #OS

- #NVIDIA L4

- #NVSwitch

- #Windows10サポート終了

- #Windows10リプレース

- #アプリケーション

- #Acronis Backup

- #QuantaStor

- #SaaS

- #Docker

- #冷却機能

- #GPUアーキテクチャ

- #Windows Update

- #マイクロソフト

- #ランサムウェア

- #IBM Spectrum Protect

- #VMware

- #PaaS

- #Kubernetes

- #アプリケーション仮想化

- #vGPU

- #Cloudpaging

- #Intel筐体

- #サイバー攻撃

- #ArcServe

- #vSAN

- #仮想化

- #ITインフラ

- #アプリ仮想化

- #データセンター

- #ソフトウエア・ディファインド・ストレージ

- #AMD筐体

- #情報セキュリティ

- #NAS

- #HCI

- #IaaS

- #NVIDIA A100

- #Citrix

- #オンプレミス

- #ストレージ

- #VMware Explore

- #マルウェア

- #Network Attached Storage

- #Hyperconverged Infrastructure

- #パブリッククラウド

- #レガシーアプリケーション

- #ThinApp

- #エッジコンピューティング

- #ソフトウェア

- #NVIDIA AI Enterprise

- #ExaGrid

- #AI Enterprise

- #仮想化ストレージソリューション

- #ハイブリッドクラウド

- #NVIDIA L40S

- #App-V

- #ニューラルネットワーク

- #ストレージ(ハード)

- #VMware Tanzu

- #Veeam

- #NVAIE

- #Intel Xeon

- #マルチクラウド

- #NVIDIA A40

- #Microsoft Application Virtualization

- #ディープラーニング

アーカイブ

- 2024年11月 (7)

- 2024年10月 (15)

- 2024年9月 (10)

- 2024年8月 (10)

- 2024年7月 (10)

- 2024年6月 (11)

- 2024年5月 (10)

- 2024年4月 (10)

- 2024年3月 (8)

- 2024年2月 (9)

- 2024年1月 (8)

- 2023年12月 (11)

- 2023年11月 (8)

- 2023年10月 (14)

- 2023年9月 (9)

- 2023年8月 (8)

- 2023年7月 (11)

- 2023年6月 (3)

- 2023年5月 (1)

- 2023年4月 (6)

- 2023年3月 (1)

- 2023年2月 (6)

- 2023年1月 (1)

- 2022年12月 (4)

- 2022年11月 (4)

- 2022年10月 (4)

- 2022年9月 (3)

- 2022年8月 (4)

- 2022年6月 (5)

- 2022年5月 (3)

- 2022年4月 (1)

- 2022年3月 (4)

- 2022年1月 (1)

- 2021年11月 (3)

- 2021年10月 (2)

- 2021年7月 (2)